Fases para instalar un plan de trabajo en ciberseguridad

| Published date | 21 September 2023 |

| Author | Andres Pumarino |

Aquí les dejo las fases de trabajo que se pueden adaptar a las necesidades específicas de una empresa en materia de ciberseguridad.

👉 𝗙𝗮𝘀𝗲 𝟭: 𝗘𝘃𝗮𝗹𝘂𝗮𝗰𝗶𝗼́𝗻 𝗱𝗲 𝗹𝗮 𝗦𝗶𝘁𝘂𝗮𝗰𝗶𝗼́𝗻 𝗔𝗰𝘁𝘂𝗮𝗹

𝗜𝗱𝗲𝗻𝘁𝗶𝗳𝗶𝗰𝗮𝗰𝗶𝗼́𝗻 𝗱𝗲 𝗔𝗰𝘁𝗶𝘃𝗼𝘀 𝗖𝗿𝗶́𝘁𝗶𝗰𝗼𝘀: Enumerar todos los activos digitales críticos de la empresa, como servidores, bases de datos, aplicaciones y datos confidenciales.

𝗔𝗻𝗮́𝗹𝗶𝘀𝗶𝘀 𝗱𝗲 𝗥𝗶𝗲𝘀𝗴𝗼𝘀:Realizar una evaluación de riesgos para identificar posibles amenazas, vulnerabilidades y el impacto potencial de una brecha de seguridad.

𝗥𝗲𝘃𝗶𝘀𝗶𝗼́𝗻 𝗱𝗲 𝗡𝗼𝗿𝗺𝗮𝘁𝗶𝘃𝗮𝘀 𝘆 𝗥𝗲𝗴𝘂𝗹𝗮𝗰𝗶𝗼𝗻𝗲𝘀: Identificar las regulaciones específicas que se aplican a tu industria y país, como GDPR o leyes locales de protección de datos.

👉 𝗙𝗮𝘀𝗲 𝟮: 𝗗𝗲𝘀𝗮𝗿𝗿𝗼𝗹𝗹𝗼 𝗱𝗲 𝗣𝗼𝗹𝗶́𝘁𝗶𝗰𝗮𝘀 𝘆 𝗣𝗿𝗼𝗰𝗲𝗱𝗶𝗺𝗶𝗲𝗻𝘁𝗼𝘀

𝗣𝗼𝗹𝗶́𝘁𝗶𝗰𝗮 𝗱𝗲 𝗖𝗶𝗯𝗲𝗿𝘀𝗲𝗴𝘂𝗿𝗶𝗱𝗮𝗱:Desarrollar una política de ciberseguridad que establezca estándares y procedimientos claros para proteger los activos digitales de la empresa.

𝗚𝗲𝘀𝘁𝗶𝗼́𝗻 𝗱𝗲 𝗔𝗰𝗰𝗲𝘀𝗼 𝘆 𝗖𝗼𝗻𝘁𝗿𝗮𝘀𝗲𝗻̃𝗮𝘀: Implementar políticas de gestión de contraseñas sólidas y controles de acceso para garantizar que solo personal autorizado pueda acceder a sistemas y datos sensibles.

👉 𝗙𝗮𝘀𝗲 𝟯: 𝗜𝗺𝗽𝗹𝗲𝗺𝗲𝗻𝘁𝗮𝗰𝗶𝗼́𝗻 𝗱𝗲 𝗦𝗼𝗹𝘂𝗰𝗶𝗼𝗻𝗲𝘀 𝗧𝗲𝗰𝗻𝗼𝗹𝗼́𝗴𝗶𝗰𝗮𝘀

𝗠𝗲𝗱𝗶𝗱𝗮𝘀 𝘁𝗲́𝗰𝗻𝗶𝗰𝗮𝘀 – 𝗔𝗰𝘁𝘂𝗮𝗹𝗶𝘇𝗮𝗰𝗶𝗼𝗻𝗲𝘀 𝗱𝗲 𝗦𝗼𝗳𝘁𝘄𝗮𝗿𝗲 𝘆 𝗣𝗮𝗿𝗰𝗵𝗲𝘀: Establecer un proceso de gestión de parches para garantizar que todos los sistemas y aplicaciones estén...

To continue reading

Request your trialSubscribers can access the reported version of this case.

You can sign up for a trial and make the most of our service including these benefits.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.

Subscribers are able to see a list of all the cited cases and legislation of a document.

You can sign up for a trial and make the most of our service including these benefits.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.

Subscribers are able to see a list of all the documents that have cited the case.

You can sign up for a trial and make the most of our service including these benefits.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.

Subscribers are able to see the revised versions of legislation with amendments.

You can sign up for a trial and make the most of our service including these benefits.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.

Subscribers are able to see any amendments made to the case.

You can sign up for a trial and make the most of our service including these benefits.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.

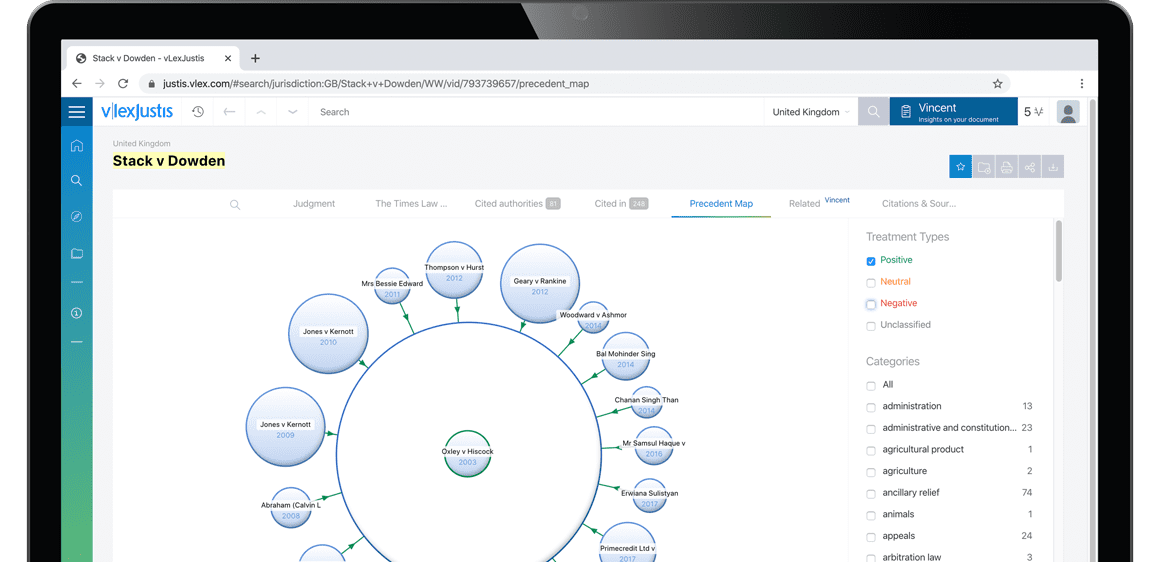

Subscribers are able to see a visualisation of a case and its relationships to other cases. An alternative to lists of cases, the Precedent Map makes it easier to establish which ones may be of most relevance to your research and prioritise further reading. You also get a useful overview of how the case was received.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.

Subscribers are able to see the list of results connected to your document through the topics and citations Vincent found.

You can sign up for a trial and make the most of our service including these benefits.

Why Sign-up to vLex?

-

Over 100 Countries

Search over 120 million documents from over 100 countries including primary and secondary collections of legislation, case law, regulations, practical law, news, forms and contracts, books, journals, and more.

-

Thousands of Data Sources

Updated daily, vLex brings together legal information from over 750 publishing partners, providing access to over 2,500 legal and news sources from the world’s leading publishers.

-

Find What You Need, Quickly

Advanced A.I. technology developed exclusively by vLex editorially enriches legal information to make it accessible, with instant translation into 14 languages for enhanced discoverability and comparative research.

-

Over 2 million registered users

Founded over 20 years ago, vLex provides a first-class and comprehensive service for lawyers, law firms, government departments, and law schools around the world.